هناك العديد من أنواع ومجالات الأمن السيبراني، هذه العملية التي باتت استراتيجية أساسية ونهجًا تتبعه أي شركة أو مؤسسة ترغب في تأمين أنظمتها وبياناتها ضد الهجمات الإلكترونية التي ازدادت بشدة خلال السنوات الأخيرة.

كما يطبق الأمن السيبراني الأفراد الراغبون في اتخاذ تدابير أمنية للحفاظ على معلوماتهم الشخصية، وتختلف أنواع الأمن السيبراني وفقًا لطبيعة العمل وللغرض من تطبيق هذه الاستراتيجية، تلك الأنواع التي نستعرضها بالتفصيل من خلال السطور التالية.

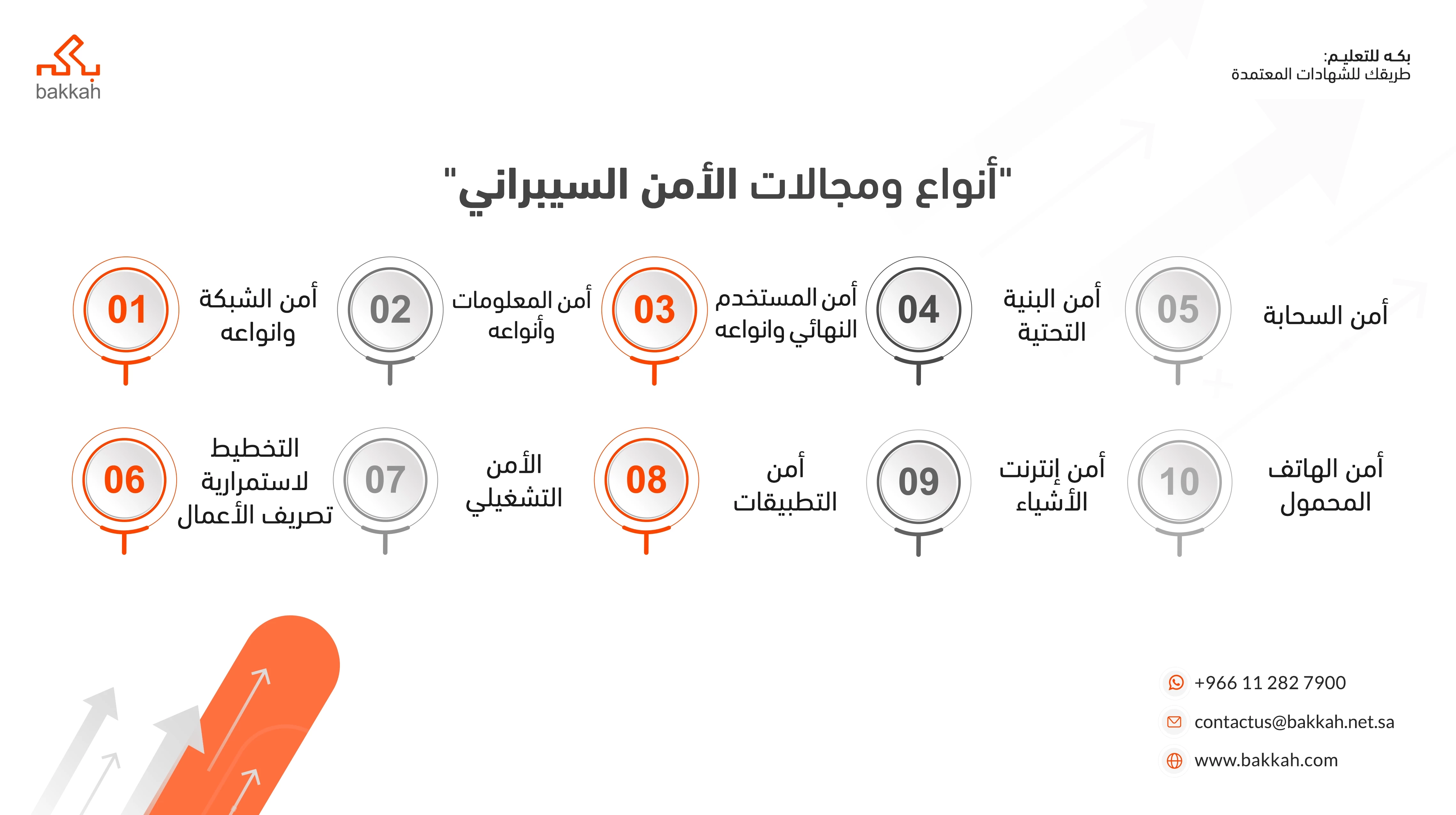

أنواع ومجالات الأمن السيبراني

في ظل التطور التكنولوجي السريع والمذهل الذي نشهده الآن، أصبح الأمن السيبراني أكثر أهمية من أي وقت مضى، إذ ازدادت عدد مخاطر الهجمات السيبرانية الإلكترونية التي يشنها المهاجمون بهدف الاستيلاء على البيانات، وبالتالي بات من الضروري تطبيق مجموعة التقنيات والعمليات والممارسات المُصممة لحماية الأجهزة والشبكات والبيانات الرقمية من التهديدات السيبرانية، وهي التي يُطلق عليها اسم الأمن السيبراني. والذي نوضح مجالاته فيما يلي:

1- أمن الشبكة وانواعه

يُعد أمن الشبكة من أبرز عناصر الأمن السيبراني، لأن معظم الهجمات تحدث عبر الشبكة، وهو عبارة عن عملية تتضمن مجموعة من تقنيات البرامج والأجهزة من أجل حماية البيانات من التهديدات ومن الدخول غير المصرح به.

يعمل أمن الشبكة كجدار بين شبكة المؤسسة والأنشطة الضارة، من أجل الاستمرار في تقديم الخدمات وتلبية متطلبات الموظفين والعملاء، وحماية سُمعة المؤسسة.

ومن أنواع أمن الشبكة: برامج مكافحة الفيروسات والبرامج الضارة، جدار الحماية، أمن البريد الإلكتروني، أمن التطبيقات، منع فقدان البيانات.

2- أمن المعلومات وأنواعه

يُصنف أمن المعلومات بأنه واحدًا من أهم مجالات الأمن السيبراني، وهو عبارة عن عملية تصميم ونشر أدوات لحماية معلومات الأعمال الهامة من التدمير والتعطيل والتعديل.

ويُطبق أمن المعلومات بهدف التأكد من أن المستخدمين المعتمدين أو التطبيقات أو الأنظمة فقط، هم من يمكنهم الوصول إلى معلومات معينة.

وهناك 4 أنواع من أمن المعلومات وهي: الأمن السحابي والذي يركز على نقاط الضعف القادمة من خدمات الإنترنت والبيئات المشتركة لحماية التطبيق وأمن البنية التحتية من المكونات المتصلة بالسحابة، التشفير من خلال حجب المحتوى لتأمين المعلومات، إدارة الضعف، الاستجابة للحوادث.

3- أمن المستخدم النهائي وانواعه

يُعد المستخدم هو خط الدفاع الأول ضد الهجمات الإلكترونية، إذ يمكنه معالجة العديد من المسائل الأمنية ومنعها.

وتُحمى المؤسسات من التعرض لأي نوع من التهديدات الإلكترونية، من خلال المعرفة والتعليم حول أفضل الممارسات الأمنية، في ظل التحول الرقمي الذي نعيشه الآن، والذي جعلنا عُرضة للهجمات الإلكترونية بصورة مستمرة.

ويشمل أمن المستخدم النهائي تأمين الأجهزة الفردية مثل أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة والهواتف الذكية، باستخدام برنامج مكافحة الفيروسات، وأنظمة منع التسلل (IPS)، وتشفير الجهاز، وتحديثات البرامج بشكل منتظم.

وحتى يُصبح المستخدم داخل المؤسسة مؤهلًا لمعرفة دوره فيما يتعلق بالأمن السيبراني؛ لا بد من تدريبه داخل المؤسسة للتوعية الأمنية حول تغطية التهديدات المختلفة وعمليات الاحتيال وأمن الجهاز وإنشاء كلمة المرور والأمن المادي، وغير ذلك من عمليات الأمن السيبراني.

4- أمن البنية التحتية

من مجالات تكنولوجيا المعلومات، أمن البنية التحتية، إنه إجراء أمني يُتخذ لحماية البنية التحتية الحيوية مثل اتصالات الشبكة أو مركز البيانات أو الخادم أو مركز تكنولوجيا المعلومات، والهدف من تنفيذ هذا الإجراء هو الحد من نقاط ضعف هذه الأنظمة من الفساد أو التخريب أو الإرهاب.

وعلى أصحاب الأعمال والمنظمات التي تعتمد على البنية التحتية الحيوية، إدراك جميع الالتزامات المتعلقة بهذا الإجراء، حتى لا يستطيع المهاجمون استهداف أنظمة المرافق الخاصة لمهاجمة مختلف الأعمال.

5- أمن السحابة

زاد اعتماد جميع المؤسسات على الحوسبة السحابية خلال السنوات الأخيرة، الأمر الذي جعل من تأمين السحابة ضرورة لا غنى عنها.

تتضمن استراتيجية الأمن السحابي حلول الأمن السيبراني والضوابط والسياسات والخدمات التي تساعد على حماية نشر السحابة بالكامل للمؤسسة ضد الهجمات الإلكترونية.

وعلى الرغم من تقديم العديد من مزودي الخدمات السحابية حلولًا أمنية؛ إلا أنها لا تكفي لتحقيق الأمان على مستوى المؤسسة في السحابة، وبالتالي تُعد حلول الطرف الثالث التكميلية ضرورية للحماية من انتهاكات البيانات والهجمات المستمرة في البيئات السحابية.

6- أمن الهاتف المحمول

تتعرض الشركات والمؤسسات لتهديدات من التطبيقات الضارة المُحملة على الأجهزة المحمولة مثل الأجهزة اللوحية والهواتف الذكية.

ولذلك، فإن أمن الهاتف المحمول من ضمن عناصر الأمن السيبراني، لأنه يتضمن تأمين البيانات التنظيمية والشخصية المُخزنة على الأجهزة المحمولة ضد التهديدات الضارة المختلفة، تلك التهديدات المتمثلة في الوصول غير المصرح به، وفقدان الأجهزة أو السرقة، والبرامج الضارة، وما إلى ذلك.

7- أمن إنترنت الأشياء

هناك الكثير من الأجهزة التي تعمل على برامج قديمة، مما يجعلها عرضة لنقاط الضعف الأمنية التي تم تحديدها مؤخرًا، وذلك نتيجة مشكلات الاتصال أو مطالبة المستخدمين النهائيين بتنزيل التحديثات يدويًا من مركز C & C.

وتلك الأجهزة عُرضة للتهديدات الإلكترونية، وبالتالي فإن أمن إنترنت الأشياء مهمته هي حماية تلك الأجهزة باكتشاف وتصنيف الأجهزة المتصلة، والتجزئة التلقائية للتحكم في أنشطة الشبكة.

8- أمن التطبيقات

يُعد أمن التطبيقات من أبرز أنواع الأمن السيبراني، لأن تطبيقات الويب المتصلة مباشرة بالإنترنت، تُعتبر دومًا من أهداف القائمون بالهجمات الإلكترونية.

ويُستخدم أمان التطبيقات في إيقاف الهجمات، ومنع هجمات الروبوت، وإيقاف أي تفاعل ضار معها، وكل ذلك من خلال ممارسات ترميز آمنة وتحديثات وتصحيحات برنامجية منتظمة، وجدران حماية على مستوى التطبيق.

اقرأ أيضًا: فوائد الأمن السيبراني.

9- الأمن التشغيلي

يُعرف الأمن التشغيلي أو الأمن الإجرائي بأنه العملية التي تشجع المديرين على رؤية الأنشطة وفقًا لوجهة نظر المتسلل، لحماية البيانات الحساسة من مختلف التهديدات.

وتمر عملية الأمن التشغيلي بعدة مراحل وهي: وصف البيانات الدقيقة، تمييز أنواع المخاطر، التحقيق في الفتحات الأمنية ونقاط الضعف، تقييم المخاطر، تنفيذ تدابير مضادة دقيقة.

وتتمثل ممارسات الأمن التشغيلي في: تنفيذ عمليات إدارة التغيير على وجه الدقة، الحد من الوصول إلى أجهزة الشبكة، الحد الأدنى من الوصول إلى الموظفين، تنفيذ التحكم المزدوج، التشغيل الآلي للمهام.

10- التخطيط لاستمرارية تصريف الأعمال

يُطلق على هذا العنصر أيضًا اسم التخطيط لاستعادة القدرة على العمل بعد الكوارث، وهو يعني التخطيط من أجل استمرارية العمل بطريقة سريعة وفعالة بعد وقوع الكارثة.

وبشكل عام، يجب أن تبدأ تقنية استعادة القدرة على العمل بعد الكوارث على مستوى الأعمال ومعرفة التطبيقات الحيوية، لإدارة مختلف الأنشطة.

ويرتبط تخطيط استمرارية الأعمال بالاستعداد للخطر السيبراني من خلال تمييز المخاطر في الموعد المُحدد، ودراسة مدى تأثيرها على الأنشطة، وكيفية التغلب عليها.

وتتمثل الأهداف الرئيسية للأمن السيبراني للتخطيط لاستعادة القدرة على العمل بعد الكوارث فيما يلي: حماية المخاطر خلال الكارثة، الحد من إنتاج القرارات أثناء الكارثة، إعطاء معيار لاختبار الخطة، الحد من مخاطر التأجيل.

تعلم الأمن السيبراني وإدارة المخاطر:

يمكن تعزيز المهارات في مجالات متعلقة بالأمن السيبراني مثل تكنولوجيا المعلومات، من خلال الالتحاق بالدورات التدريبية المُعتمدة المُقدمة من منصة بكه في الاستراتيجية الرقمية وتكنولوجيا المعلومات.

تقدم منصة بكه، العديد من الدورات التدريبية المُعتمدة في مجال إدارة المشاريع، ومنها دورات في إدارة المخاطر. ومنها:

اقرأ بروشور خاص وشامل عن تعلم إدارة المخاطر الاحترافية.

وفي الختام، يمكن لجميع المؤسسات وفقًا لطبيعة أعمالها تنفيذ استراتيجيات مختلفة للأمن السيبراني لحماية أصولها وبياناتها وسُمعتها، وكسب ثقة عملائها، إذ أنه بمثابة استثمار يستحق الإنفاق من أجله.